摘要:

# 0x01 pwnable_echo1 军训几天加暑假的活 ```python from pwn import * context(os='linux', arch='amd64', log_level='debug') #context(os='linux', arch='amd64') p = 阅读全文

摘要:

# 0x00 首先非常感谢大家阅读a56爆大奖在线娱乐的第一篇。a56爆大奖在线娱乐章不仅仅是题解,一些细枝末节的小问题也欢迎大家一起解答。 `小问题的形式如Qx:xxxxxxx? 欢迎发现小问题并讨论~~` N1nE是本人另外一个名字,目前主要学习pwn方向,此文章以及后续别的文章,如有不当欢迎补充与纠正。 # 0x01 题目来源 阅读全文

摘要:

# 关于写这个小文 和ljf老师聊天得到的一些启发,希望能够总结出来方便回顾,并且a56爆大奖在线娱乐觉得这些想法有一定的普适性,可以供大家参考。 ## 疑问 a56爆大奖在线娱乐的疑问是,a56爆大奖在线娱乐现在主要在做fuzz+pwn,能够进行漏洞挖掘,以及windows rootkit的学习,这些对以后实战和就业会有多大的帮助呢?会用到哪些地方呢 阅读全文

摘要:

哈喽!Arch [TOC] ## 0x00 设置开机自启动软件 ### 首先 首先进入目录/usr/share/applications,找到你要的那个软件的.desktop文件,复制到~/.config/autostart 目录下。 然后vim这个文件,在底下添加 ``` Hidden=false 阅读全文

摘要:

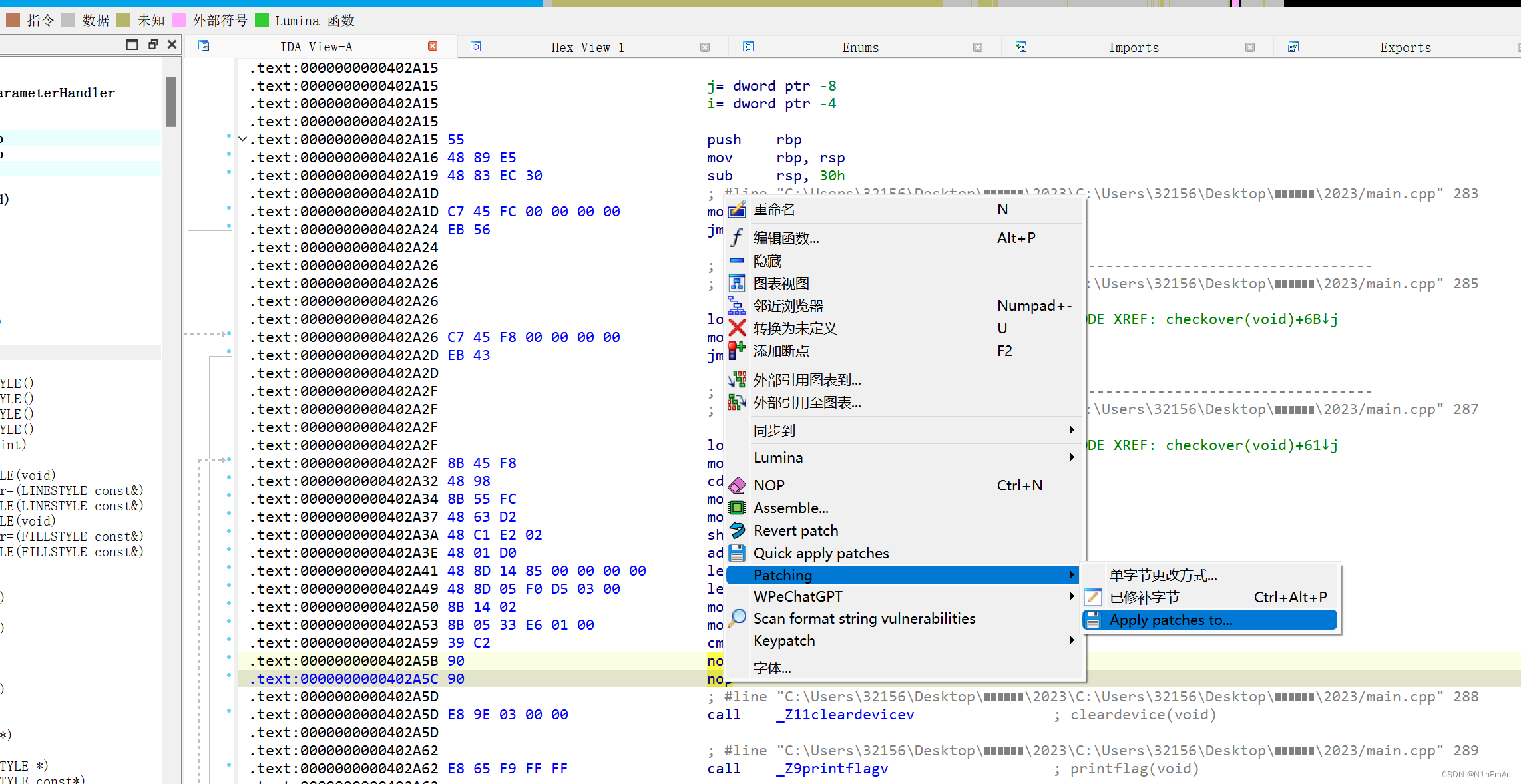

# 新生赛后 # 0x01 2048(jk出发)  修改跳转条件为nop,随便动一下直接打印flag。这个场景a56爆大奖在线娱乐幻想过很久了,一直没做到,这次参 阅读全文

摘要:

# week1 2022-12-28 WP # 0x00 T1 reverse3 前几天没注意到要发wp,现在补一下。最近在学汇编,pwn题没做新的了。想到之前了解到hws的pwn会考花指令,听hjx他们说那是re的内容,就特意去做了点re。 题目来源是buuctf的reverse3。 # 0x01 阅读全文

摘要:

不是很重要的标题 本博客以后要常用了。csdn里的草稿和队内论坛的内容都会整理一下搬过来(整理的怎么样就不一定了)。[已完成] 前排欢迎扫码关注本人公众号: 本人现在大二,学习路线如下。所有c,python和汇编都是b站小甲鱼的课。 大一开始学的c和python 然后大一上的下半个学期和大一下开始打 阅读全文